商机详情 -

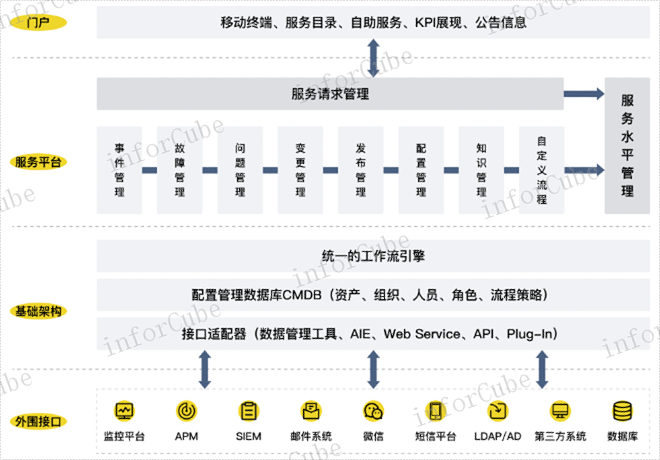

解决方案库

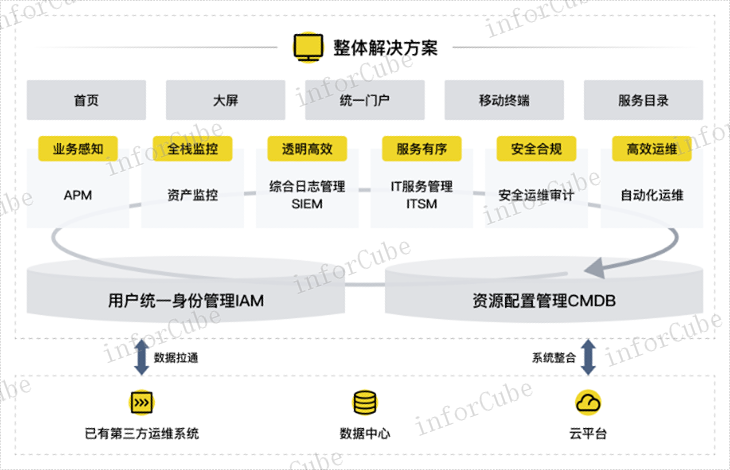

SiCAP的ITSM,能够开箱即用快速导入,基于ITIL理论体系,并结合各行业头部客户实践经验,内置最佳实践的ITIL标准流程和表单,同时内置联动IAM、CMDB、资产监控等系统的流程,开箱即用;支持运维场景快速导入,可将组织架构、人员、资源、知识库等通过模板及接口方式快速搭建运维场景。提供开箱即用保持数据鲜活的业务流程,包括资产出入库、设备上下架、资产保修、资源变更、账号申请等,同时支持表单引用组织机构CI、用户CI、账号CI、资源CI,实现业务数据在流程完成后同步至CMDB。能够与标准接口快速集成,提供完备的工单调用接口,实现工单数据联动;支持OpenAPI及多种接口模式,可快速进行二次开发及第三方系统能力调用;提供API接口文档、标准数据规范文档、开发Demo,支持合作伙伴适配开发不同场景功能。服务账号作为一种特殊的特权账号,其安全性常被忽视。解决方案库

作为访问所有关键资产的统一入口,堡垒机自身的安全性至关重要。因此,它必须集成强身份认证机制。除了支持本地账号和对接外部身份源(如Microsoft Active Directory, OpenLDAP)外,现代堡垒机普遍强制要求启用多因素认证(MFA)。用户登录时,除了输入密码,还需提供动态令牌、手机短信/验证码、生物特征等第二种凭证。这确保了即使运维人员的密码不慎泄露,攻击者也无法轻易突破堡垒机这道防线,极大提升了入口安全等级,确保了企业信息资产的安全性。企业资产管理全新一代可视、可控、自动、安全的智能IT整体管理平台SiCAP。

SiCAP-IAM的可信身份认证,打通用户、角色、岗位、组织机构等访问控制技术,实现统一门户管理,支持多种认证方式及多因素认证;支持传统认证、移动认证、生物认证、证书认证等技术组合进行多因素认证,实现所知、所持、所有三个维度的认证能力;可针对不同安全级别的用户可以设置不同等级的认证方式,通过混合认证方式的配置可实现高安全等级的用户采用较高安全性的认证方式,较低的可信人员则可设置简化认证的方式。运用了混合认证配置既可实现系统的高安全性又能兼顾用户访问的便利性。

为应对高危级别的运维问题,堡垒机提供了双人授权(四眼原则) 和实时监控功能。管理员可以预先定义一系列命令或操作(如halt、reboot、删除数据库表)。当运维人员触发这些操作时,会话会被实时中断,并自动向预设的审批人(如团队主管)发送审批请求。唯有获得二次批准,操作才会被放行。同时,安全管理员可以实时查看所有在线会话的状态,并能对任何可疑会话进行实时干预,如发送警告消息、接管会话或立即中断连接,变被动审计为主动防御。 CMDB是进行变更影响分析的关键工具,能有效评估变更的潜在影响和波及范围。

权限管理的艺术——RBAC与ABAC之争。授权是IAM的智慧关键,其主要问题在于“如何分配权限”。其经典的模型是基于角色的访问控制(RBAC),即为用户分配角色(如“经理”、“会计”),角色再关联权限。它逻辑清晰、易于管理,但略显僵化。例如,所有“经理”都拥有相同权限,无法细化到“只能审批5万元以下合同”。于是,更细粒度的基于属性的访问控制(ABAC)应运而生。ABAC通过评估用户、资源、环境等多种属性(如“用户部门=财务”、“资源敏感度=高”、“时间=工作日9-18点”、“地点=公司内网”)来动态决策。RBAC与ABAC并非相互取代,而是相辅相成:RBAC用于处理大而化之的常规访问,ABAC则守护着那些需要精细管理的核心数据与交易。CMDB(配置管理数据库)是IT服务管理的重中之重,存储所有IT资产及其关系的信息。IT服务管理流程的敏捷开发

强大的认证机制(如MFA)是保护特权账户的首道道防线。解决方案库

堡垒机并非孤立的系统,而是企业特权访问管理(PAM) 体系中的重要执行组件。它与特权账号密码库、Just-In-Time权限提升等功能紧密协同。典型工作流是:用户首先通过PAM平台申请某个目标资产的临时访问权限,审批通过后,PAM系统会动态地将该用户和账号的授权信息同步至堡垒机,并设定访问时间窗。权限到期后,授权自动回收。这种集成实现了从账号密码管理到访问授权、再到操作审计的全程闭环管理,将静态、持久的权限转变为动态、临时的访问凭证,提升了特权安全性。 解决方案库