商机详情 -

实时告警

IAM与零信任架构——从不信任,永远验证。“从不信任,始终验证”是零信任安全模型的关键理念,而IAM正是实现这一理念的“心脏与大脑”。在零信任世界里,网络位置不再表示信任(内网不等于安全),每一次访问请求,无论来自何处,都必须经过严格的身份认证和上下文授权。IAM系统在此过程中,持续评估访问请求是否安全:请求者使用的设备是否合规?其行为是否异常?访问时间是否在常规范围?一旦发现不安全的因素,系统可以要求进行多因素认证(MFA),甚至直接拒绝访问。IAM将静态的、一次性的“边界门禁”思维,转变为动态的、持续的、基于身份的“随身安检”模式,为企业在无边界网络中构建了动态自适应的安全能力。加密方式是什么?加密方式是否符合国密要求?实时告警

SiCAP-IAM的统一应用管理,实现应用从创建到注销的全生命周期的管理,并建立应用变更的历史轨迹档案。统一应用管理为应用提供组织、用户的数据同步服务,应用的统一认证服务,应用内权限管理服务以及建立应用大市场,在该市场中可获取常用应用,简化应用对接成本。为应用提供组织机构、用户等数据同步服务,同步服务支持灵活的推送和拉取模式。应用数据同步可指定内容、范围、条件等因素,并能对接收和拉取数据的应用系统进行应用认证和数据完整性保护。可对新应用系统及存量应用系统进行应用账号的绑定,并且支持应用公共账号、应用多账号的场景,实现灵活、自动化的应用账号管理流程。为市面常见的应用,提供了预集成模板,在应用市场中可搜索进行应用的开通,并快速配置单点登录和同步。当有新应用接入时,可首先查看应用市场中是否有预集成,使用预集成模板可以节省大量配置时间。数据可视化为每个配置项(CI)定义明确的生命周期状态模型,是管理CMDB的基础。

堡垒机的审计溯源能力是堡垒机关键的价值输出之一。它如同飞机的“黑匣子”,完整记录运维活动的全过程:会话录像:对SSH、RDP、VNC等图形化操作进行全程屏幕录像,支持无损播放。指令日志:记录所有字符协议(如SSH、Telnet)下敲入的命令及回显。文件传输审计:记录通过SFTP/FTP传输的文件名、大小、方向(上传/下载),并可对文件内容进行备份。数据库操作审计:解析并记录通过堡垒机访问数据库的SQL语句。这些不可篡改的审计日志为安全事件回溯、事后责任界定、合规性检查提供了极具说服力的电子证据。

部署PAM解决方案远非一劳永逸,其成功极大依赖于管理体系与人员意识的协同。首先,必须明确权责归属,指派特权账号的管理员、所有者和审计员,避免职责不清。其次,需制定清晰的管理策略与流程,涵盖账号创建、权限审批、会话监控和应急响应等全生命周期。此外,持续的用户培训与意识教育至关重要,尤其是针对系统管理员和开发者,使其理解安全规范并主动参与。技术工具是引擎,而管理流程是方向盘,人的因素则是燃料。唯有将技术、流程与人三者有机结合,才能构建一个可持续且真正融入企业安全文化的PAM体系。成功的CMDB项目应从业务关键服务入手,逐步扩展,而非试图一次性录入所有资产。

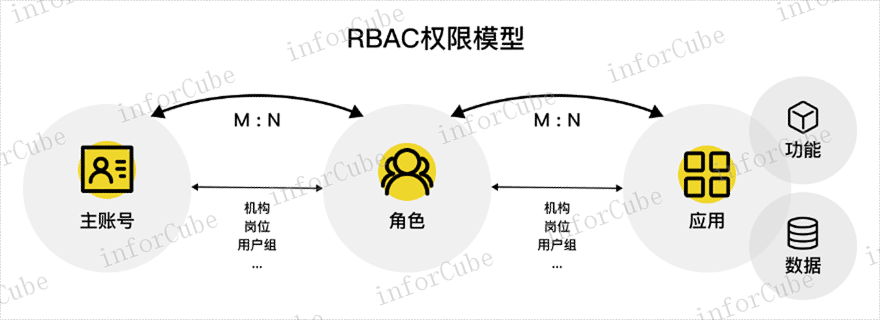

SiCAP-IAM的可信身份认证,打通用户、角色、岗位、组织机构等访问控制技术,实现统一门户管理,支持多种认证方式及多因素认证;支持传统认证、移动认证、生物认证、证书认证等技术组合进行多因素认证,实现所知、所持、所有三个维度的认证能力;可针对不同安全级别的用户可以设置不同等级的认证方式,通过混合认证方式的配置可实现高安全等级的用户采用较高安全性的认证方式,较低的可信人员则可设置简化认证的方式。运用了混合认证配置既可实现系统的高安全性又能兼顾用户访问的便利性。特权账号滥用是导致数据泄露事件的主要原因之一。日志监控

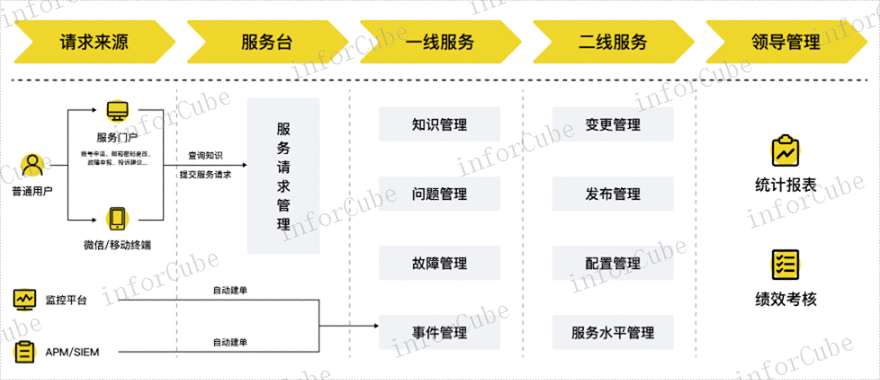

定义明确的服务级别协议(SLA)是衡量和管理IT服务绩效的客观基础。实时告警

IAM——数字世界的安全守门人。在数字企业的大门处,站立着一位至关重要的“安全守门人”——IAM(身份与访问管理)。它的关键职责是回答三个基本问题:“你是谁?”(认证)、“你被允许去哪里?”(授权)以及“你做了什么?”(审计)。想象一位员工需要访问公司财务系统:他首先通过用户名密码、指纹或人脸识别(认证)证明身份;随后,系统根据其岗位职责,自动判断他有权查看哪些数据,而无权访问其他机密信息(授权);他所有的操作都会被记录在案,以备审计。IAM正是这样一套集技术、流程与策略于一体的框架,确保正确的身份(人、设备、应用)在正确的时间,出于正确的原因,访问正确的资源。它不仅是安全防护的首道关口,更是贯穿整个数字旅程的信任基石。实时告警