商机详情 -

定位溯源

MSP为企业的移动应用生态建立了一套从开发、分发到运行的全流程安全治理机制。首先,任何希望被分发的应用都必须通过移动应用安全检测环节,平台会自动化地扫描其代码漏洞、恶意行为和合规风险,确保应用“健康”上岗。对于检测出的风险应用,可以通过移动应用安全加固进行代码混淆、加密等处理,提升其抗逆向工程和反编译的能力。随后,安全的应用程序被发布到受控的企业移动应用商店中,进行统一的分发与版本管理。在应用运行阶段,关键的或高风险的业务应用可以被置于移动应用安全沙箱中运行,实现与手机操作系统及个人数据的隔离,即使应用本身存在未知漏洞,也能将数据泄露的风险控制在沙箱之内。这套从“检测-加固-分发-隔离”的闭环管理,确保了企业移动应用生态的可控与可信。上讯零信任网络访问有网络层面的单包敲门功能。定位溯源

该平台对零信任“从不信任,始终验证”思想的实践,贯穿于其架构的每一个环节。它彻底摒弃了基于网络位置的传统信任模型,默认不信任任何来自内网或外网的访问请求。具体而言,移动终端无论处于办公Wi-Fi还是公共网络,在每次请求访问业务资源时,都必须经过管控平台的严格审查。平台会执行一套持续的自适应信任评估算法,综合判断用户身份的真实性、设备的安全性(如是否越狱、补丁是否齐全)以及访问行为的合理性。只有满足动态安全策略的请求,管控平台才会指令安全网关开放临时的、**小化的访问权限。这种机制确保了企业业务资源如同被隐藏在一个“暗网”中,*对经过持续验证的、可信的终端会话可见,从而极大地收缩了攻击面。指纹比对上讯零信任网络访问可实现风险威胁监测防御。

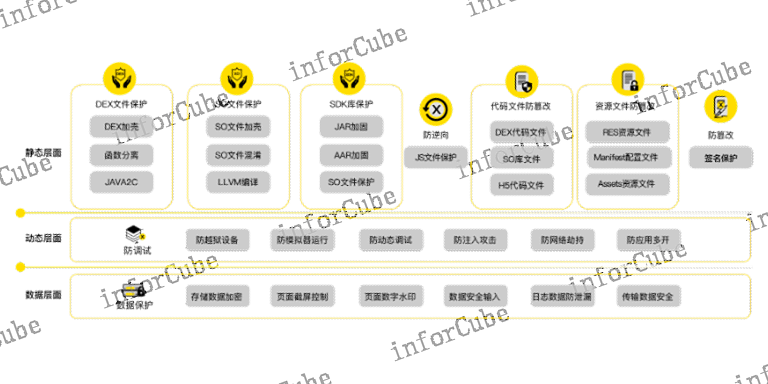

在移动业务的使用过程中,移动安全管理平台构筑了一道兼具纵深与主动性的实时防御阵地。这道防线覆盖了设备、应用、数据三个关键层面:在移动设备层面,平台不仅进行资产管理与策略管控,更执行持续的违规监测,确保设备始终处于合规状态。在移动应用层面,防护措施深入到代码执行层面,通过防逆向分析、防调试攻击和防篡改二次打包等技术,有效抵御***对应用本身的剖析与恶意篡改,保护**业务逻辑与知识产权。在业务数据和隐私信息层面,平台实施精细化的泄露防护,监控并阻止数据通过剪贴板、非法外发通道等途径泄露。这三层防护并非孤立运行,而是通过统一的持续安全监测平台进行关联分析,使得平台能够从看似孤立的异常事件中洞察到协同攻击的蛛丝马迹,从而先于威胁造成实质性损害前,主动采取拦截措施。

通过移动安全管理平台,可以实现事前安全检测、事中及时响应和事后审计溯源的全周期防护。在上线前,对移动设备的合规性和移动应用程序漏洞进行安全检测,做到早发现早处理;在使用中,对运行环境、威胁攻击和敏感操作进行持续安全监测,并依据监测结果,及时采取响应防护措施阻断威胁攻击;在事后,通过日志记录和监测行为,对安全事件进行操作审计和定位溯源、通过事前安全检测、事中监测响应防护和事后审计溯源,构建移动设备、移动应用和移动数据全生命周期的移动安全整体防护体系.

MSP应用安全防护:为医疗APP穿上“金钟罩”。

MSP移动安全管理平台构建于检测与响应的自适应安全体系之上,严格遵循零信任安全架构,并采用业界**的安全沙箱技术。平台采用模块化设计,各功能组件支持灵活配置与按需组合。它能对企业移动化进程中的移动设备、应用等进行统一集中管理,并在各管理对象间建立策略关联与管控闭环,从而实现一体化、智能化、场景化、可视化的***防护。通过该平台,可落实覆盖事前、事中、事后的全周期防护:在上线前进行合规性与漏洞检测;在使用中持续监测环境、威胁与操作,并及时响应阻断;在事后通过日志与行为记录进行审计溯源,**终构建起覆盖移动设备、应用和数据全生命周期的整体安全防护体系。上讯零信任网络访问可通过快速响应机制,有效降低安全事件对企业运营的影响。网络攻击暴露面

上讯零信任网络访问可有效收敛网络攻击暴露面。定位溯源

终端安全管控:让每一台设备可控可信智能准入:通过MDM技术实现设备注册、身份认证、权限分级,杜绝非法设备接入;精细化管控:外设USB禁用、Wi-Fi黑白名单、恶意病毒实时查杀、违规应用一键卸载,确保设备*用于医疗业务;持续监测:实时监控设备状态,发现异常立即远程擦除数据或锁定屏幕;可视化大屏:安全态势一目了然,支持自定义告警规则与应急响应预案联动。应用安全防护:为医疗APP穿上“金钟罩”全生命周期护航:从代码审计、漏洞修复到加固加密,再到运行时动态防护,覆盖开发到下架全流程;安全沙箱技术:为每个APP创建**运行环境,防止恶意程序窃取数据;敏感操作拦截:自动识别并阻断截屏、录屏、非法数据导出等行为。数据安全防护:构筑“防泄露立体屏障”加密存储:采用国密算法对患者病历、影像资料等敏感数据加密,即使物理获取也无法**;传输加密:通过国家商用密码算法构建零信任架构安全访问隧道,防止数据在无线网络中被**篡改;溯源追踪:水印技术标记数据来源,结合日志审计快速定位泄密责任人。

定位溯源